第一章 Android

来源:Yury Zhauniarovich | Publications

译者:飞龙

Android 安全架构的理解不仅帮助我了解 Android 的工作原理,而且为我开启了如何构建移动操作系统和 Linux 的眼界。 本章从安全角度讲解 Android 架构的基础知识。 在第 1.1 节中,我们会描述 Android 的主要层级,而第 1.2 节给出了在此操作系统中实现的安全机制的高级概述。

1.1 Android 技术栈

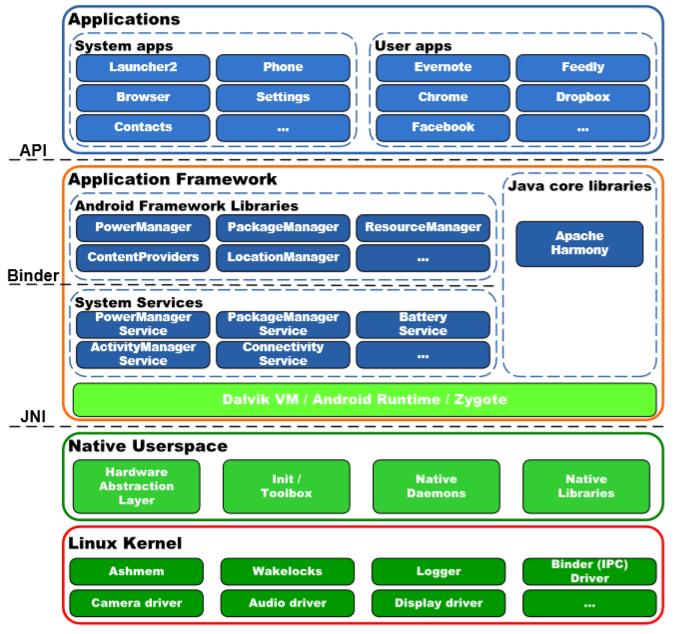

Android 是一个用于各种移动设备的软件栈,以及由 Google 领导的相应开源项目[9]。 Android 由四个层组成:Linux 内核,本地用户空间,应用程序框架和应用程序层。 有时本地用户空间和应用程序框架层被合并到一个层中,称为 Android 中间件层。 图 1.1 表示 Android 软件栈的层级。 粗略地说,在这个图中,绿色块对应在 C/C++ 中开发的组件,而蓝色对应在 Java 中实现的组件。 Google 在 Apache 2.0 许可证下分发了大部分 Android 代码。 此规则最值得注意的例外是 Linux 内核中的更改,这些更改在 GNU GPL V2 许可证下。

图 1.1:Android 软件栈

Linux 内核层。在 2005 年被 Google 认识之前,Android 是 Android Inc. 公司的初创产品。创业公司的特点之一是,他们倾向于最大限度地重复利用已经存在的组件,以减少其产品的时间和成本。 Android 公司选择 Linux 内核作为他们新平台的核心。在 Android 中,Linux 内核负责进程,内存,通信,文件系统管理等。虽然 Android 主要依赖于“vanilla" Linux 内核功能,但是已经做出了系统操作所需的几个自定义更改。其中 Binder(一个驱动程序,提供对 Android 中的自定义 RPC / IPC 机制的支持),Ashmem(替代标准的 Linux 共享内存功能),Wakelocks(一种防止系统进入睡眠的机制)是最值得注意的更改[19]。虽然这些变化被证明在移动操作系统中非常有用,但它们仍然在 Linux 内核的主要分支之外。

本地用户空间层。通过本地用户空间,我们可了解在 Dalvik 虚拟机之外运行的所有用户空间组件,并且不属于 Linux Kernel 层。这个层的第一个组件是硬件抽象层(HAL),它与 Linux 内核和本地用户空间层之间实际上是模糊的。在 Linux 中,硬件驱动程序嵌入到内核中或作为模块动态加载。虽然 Android 是建立在 Linux 内核之上,它利用了一种非常不同的方法来支持新的硬件。相反,对于每种类型的硬件,Android 定义了一个 API,它由上层使用并用于与这种类型的硬件交互。硬件供应商必须提供一个软件模块,负责实现在 Android 中为这种特定类型的硬件定义的API。因此,此解决方案不再允许 Android 将所有可能的驱动程序嵌入内核,并禁用动态模块加载内核机制。提供此功能的组件在 Android 中称为硬件抽象层。此外,这样的架构解决方案允许硬件供应商选择许可证,在其下分发它们的驱动程序[18,19]。

内核通过启动一个名为 init 的用户空间进程来完成其启动。 此过程负责启动 Android 中的所有其他进程和服务,以及在操作系统中执行一些操作。 例如,如果关键服务在 Android 中停止应答,init 进程可以重新启动它。 该进程根据init.rc配置文件执行操作。 工具箱包括基本的二进制文件,在 Android [19]中提供shell工具的功能。

Android 还依赖于一些关键的守护进程。 它在系统启动时启动,并在系统工作时保持它们运行。 例如,rild(无线接口层守护进程,负责基带处理器和其他系统之间的通信),servicemanager(一个守护进程,它包含在 Android 中运行的所有 Binder 服务的索引),adbd(Android Debug Bridge 守护进程,作为主机和目标设备之间的连接管理器)等。

本地用户空间中最后一个组件是本地库。 有两种类型的本地库:来自外部项目的本地库,以及在 Android 自身中开发的本地库。 这些库被动态加载并为 Android 进程提供各种功能[19]。

应用程序框架层。 Dalvik 是 Android 的基于寄存器的虚拟机。它允许操作系统执行使用 Java 语言编写的 Android 应用程序。在构建过程中,Java 类被编译成由 Dalvik VM 解释的.dex文件。 Dalvik VM 特别设计为在受限环境中运行。此外,Dalvik VM 提供了与系统其余部分交互的功能,包括本地二进制和库。为了加速进程初始化过程,Android 利用了一个名为 Zygote 的特定组件。这是一个将所有核心库链接起来的特殊“预热"过程。当新应用程序即将运行时,Android 会从 Zygote 分配一个新进程,并根据已启动的应用程序的规范设置该进程的参数。该解决方案允许操作系统不将链接库复制到新进程中,从而加快应用程序启动操作。在 Android 中使用的 Java 核心库,是从 Apache Harmony 项目借用的。

系统服务是 Android 的最重要的部分之一。 Android 提供了许多系统服务,它们提供了基本的移动操作系统功能,供 Android 应用开发人员在其应用中使用。 例如,PackageManagerService负责管理(安装,更新,删除等)操作系统中的 Android 包。 使用 JNI 接口系统服务可以与本地用户空间层的守护进程,工具箱二进制文件和本地库进行交互。 公共 API 到系统服务都是通过 Android 框架库提供的。 应用程序开发人员使用此 API 与系统服务进行交互。

Android 应用程序层。 Android 应用程序是在 Android 上运行的软件应用程序,并为用户提供大多数功能。 Stock Android 操作系统附带了一些称为系统应用程序的内置应用程序。 这些是作为 AOSP 构建过程的一部分编译的应用程序。 此外,用户可以从许多应用市场安装用户应用,来扩展基本功能并向操作系统引入新的功能。

1.2 Android 一般安全说明

Android 的核心安全原则是,对手应用程序不应该损害操作系统资源,用户和其他应用程序。 为了促使这个原则的执行,Android 是一个分层操作系统,利用了所有级别提供的安全机制。 专注于安全性,Android 结合了两个层级的组件[?,?]:Linux 内核层和应用程序框架层(参见图 1.2)。

在 Linux 内核层级,每个应用程序都在特殊的应用程序沙箱中运行。 内核通过使用标准 Linux 设施(进程分离,以及通过网络套接字和文件系统的任意访问控制)来强制隔离应用程序和操作系统组件。 这种隔离的实现是,为每个应用程序分配单独的 Unix 用户(UID)和组(GID)标识符。 这种架构决策强制在单独的 Linux 进程中运行每个应用程序。 因此,由于在 Linux 中实现的进程隔离,在默认情况下,应用程序不能相互干扰,并且对操作系统提供的设施具有有限的访问。 因此,应用程序沙盒确保应用程序不能耗尽操作系统资源,并且不能与其他应用程序交互[3]。

图 1.2:Android 内核实施中的两个层级

Linux 内核层提供的强制机制,有效地使用沙箱,将应用程序与其他应用程序和系统组件隔离。 同时,需要有效的通信协议来允许开发人员重用应用组件并与操作系统单元交互。 该协议称为进程间通信(IPC),因为它能够促进不同进程之间的交互。 在 Android 中,此协议在 Android 中间件层实现(在 Linux 内核层上发布的特殊驱动程序)。 此层级的安全性由 IPC 引用监控器提供。 引用监控器调解进程之间的所有通信,并控制应用程序如何访问系统的组件和其他应用程序。 在 Android 中,IPC 引用监控器遵循强制访问控制(MAC)访问控制类型。

默认情况下,所有 Android 应用都在低特权应用程序沙箱中运行。 因此,应用程序只能访问一组有限的系统功能。 Android 操作系统控制应用程序对系统资源的访问,这可能会对用户体验造成不利影响[3]。 该控制以不同的形式实现,其中一些在以下章节中详细描述。 还有一部分受保护的系统功能(例如,摄像头,电话或 GPS 功能),其访问权限应该提供给第三方应用程序。 然而,这种访问应以受控的方式提供。 在 Android 中,这种控制使用权限来实现。 基本上,每个提供受保护系统资源的访问的敏感 API 都被分配有一个权限(Permission)- 它是唯一的安全标签。 此外,受保护特性还可能包括其他应用的组件。

为了使用受保护的功能,应用程序的开发者必须在文件AndroidManifest.xml中请求相应的权限。 在安装应用程序期间,Android 操作系统将解析此文件,并向用户提供此文件中声明的权限列表。 应用程序的安装根据“全有或全无"原则进行,这意味着仅当接受所有权限时才安装应用程序。 否则,将不会安装应用程序。 权限仅在安装时授予,以后无法修改。 作为权限的示例,我们考虑需要监控 SMS 传入消息的应用程序。 在这种情况下,AndroidManifest.xml文件必须在<uses-permission>标签中包含以下声明:android.permission.RECEIVE SMS。

应用程序尝试使用某个功能,并且该功能尚未在 Android 清单文件中声明,通常会产生安全性异常。 在下面几节中我们会讲解权限实现机制的细节。