WooYun-2014-63225:74cms 最新版 注入8-9

漏洞作者: ′雨。

来源:http://www.wooyun.org/bugs/wooyun-2014-063225

简要描述

骑士PHP人才系统:74cms V3.4.20140530

详细说明

GBK 2字节一汉字 UTF8 三字节 一汉字。

74cms 在读取数据库的时候 character_set_client=binary

这样没办法来直接宽字节来注入了。

得找一些转换编码的地方。

錦 从UTF8 转成 GBK之后成了 %e5%5c

74cms对GET POST COOKIE …… 都做了addslashes

所以' 转义后为\'

->%5C %e5%5c%5c' 两个\ 则单引号出来

再看看74cms的全局过滤

function remove_xss($string) {

$string = preg_replace('/[\x00-\x08\x0B\x0C\x0E-\x1F\x7F]+/S', '', $string);

$parm1 = Array('javascript', 'vbscript', 'expression', 'applet', 'union', 'xml', 'blink', 'link', 'script', 'embed', 'object', 'iframe', 'frame', 'frameset', 'ilayer', 'layer', 'bgsound', 'title', 'base');

$parm2 = Array('onabort', 'onactivate', 'onafterprint', 'onafterupdate', 'onbeforeactivate', 'onbeforecopy', 'onbeforecut', 'onbeforedeactivate', 'onbeforeeditfocus', 'onbeforepaste', 'onbeforeprint', 'onbeforeunload', 'onbeforeupdate', 'onblur', 'onbounce', 'oncellchange', 'onchange', 'onclick', 'oncontextmenu', 'oncontrolselect', 'oncopy', 'oncut', 'ondataavailable', 'ondatasetchanged', 'ondatasetcomplete', 'ondblclick', 'ondeactivate', 'ondrag', 'ondragend', 'ondragenter', 'ondragleave', 'ondragover', 'ondragstart', 'ondrop', 'onerror', 'onerrorupdate', 'onfilterchange', 'onfinish', 'onfocus', 'onfocusin', 'onfocusout', 'onhelp', 'onkeydown', 'onkeypress', 'onkeyup', 'onlayoutcomplete', 'onload', 'onlosecapture', 'onmousedown', 'onmouseenter', 'onmouseleave', 'onmousemove', 'onmouseout', 'onmouseover', 'onmouseup', 'onmousewheel', 'onmove', 'onmoveend', 'onmovestart', 'onpaste', 'onpropertychange', 'onreadystatechange', 'onreset', 'onresize', 'onresizeend', 'onresizestart', 'onrowenter', 'onrowexit', 'onrowsdelete', 'onrowsinserted', 'onscroll', 'onselect', 'onselectionchange', 'onselectstart', 'onstart', 'onstop', 'onsubmit', 'onunload');

$parm = array_merge($parm1, $parm2);

for ($i = 0; $i < sizeof($parm); $i++) {

$pattern = '/';

for ($j = 0; $j < strlen($parm[$i]); $j++) {

if ($j > 0) {

$pattern .= '(';

$pattern .= '(&#[x|X]0([9][a][b]);?)?';

$pattern .= '|(�([9][10][13]);?)?';

$pattern .= ')?';

}

$pattern .= $parm[$i][$j];

}

$pattern .= '/i';

$string = preg_replace($pattern, '', $string);

}

return $string;

是开启了i修正符的 所以不能用大小写绕过 但是利用清空 uniounionn等 都行。

第八处: plus/ajax_common.php中

elseif($act=="hotword")

{

if (empty($_GET['query']))

{

exit();

}

$gbk_query=trim($_GET['query']);

if (strcasecmp(QISHI_DBCHARSET,"utf8")!=0)

{

$gbk_query=iconv("utf-8",QISHI_DBCHARSET,$gbk_query);

}

$sql="SELECT * FROM ".table('hotword')." WHERE w_word like '%{$gbk_query}%' ORDER BY `w_hot` DESC LIMIT 0 , 10";

$result = $db->query($sql);

while($row = $db->fetch_array($result))

{

$list[]="'".$row['w_word']."'";

}

if ($list)

{

$liststr=implode(',',$list);

$str="{";

$str.="query:'{$gbk_query}',";

$str.="suggestions:[{$liststr}]";

$str.="}";

转码后直接带入查询 而且直接输出。

测试一下有demo 虽然有安全狗 但是能绕过。

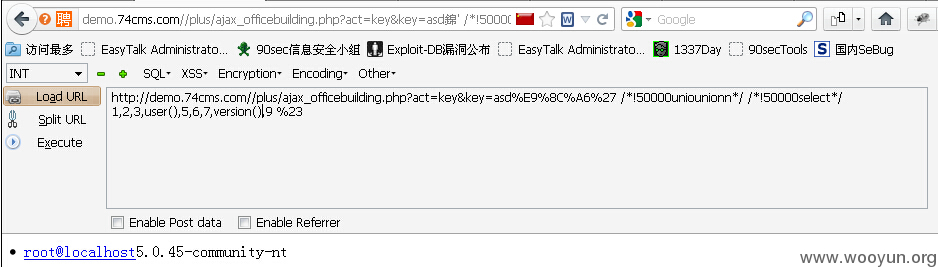

第9处 在plus/ajax_officebuilding.php中

elseif($act == 'key')

{

$key=trim($_GET['key']);

if (!empty($key))

{

if (strcasecmp(QISHI_DBCHARSET,"utf8")!=0) $key=iconv("utf-8",QISHI_DBCHARSET,$key);

$result = $db->query("select * from ".table('category')." where c_alias='QS_officebuilding' AND c_name LIKE '%{$key}%' ");

while($row = $db->fetch_array($result))

{

if ($listtype=="li")

{

$htm.="<li title=\"{$row['c_name']}\" id=\"{$row['c_id']}\">{$row['c_name']}</li>";

}

else

{

$_GET['officebuildingid']=$row['c_id'];

$url=url_rewrite('QS_officebuilding',$_GET);

$htm.="<li><a href=\"{$url}\" title=\"{$row['c_note']}\" class=\"vtip\">{$row['c_name']}</a><span>{$row['stat_jobs']}</span></li>";

}

}

if (empty($htm))

转换编码后直接带入到查询中 然后直接输出

测试一下demo

漏洞证明

见上面。

修复方案

注意转码的安全问题。